1.数据库连接管理

在基于JDBC的数据库应用开发中,数据库连接的管理是一个难点,因为它是决定该应用性能的一个重要因素。

对于共享资源,有一个很著名的设计模式——资源池。该模式正是为了解决资源频繁分配、释放所造成的问题。把该模式应用到数据库连接管理领域,就是建立一个数据库连接池,提供一套高效的连接分配、使用策略。

2.静态的连接池

建立连接池的第一步,就是要建立一个静态的连接池。所谓静态,是指池中的连接是在系统初始化时就分配好的,并且不能够随意关闭。Java中给我们提供了很多容器类,可以方便地用来构建连接池,如Vector、Stack等。在系统初始化时,根据配置创建连接并放置在连接池中,以后所使用的连接都是从该连接池中获取的,这样就可以避免连接随意建立、关闭造成的开销(当然,我们没有办法避免Java的Garbage Collection带来的开销)。

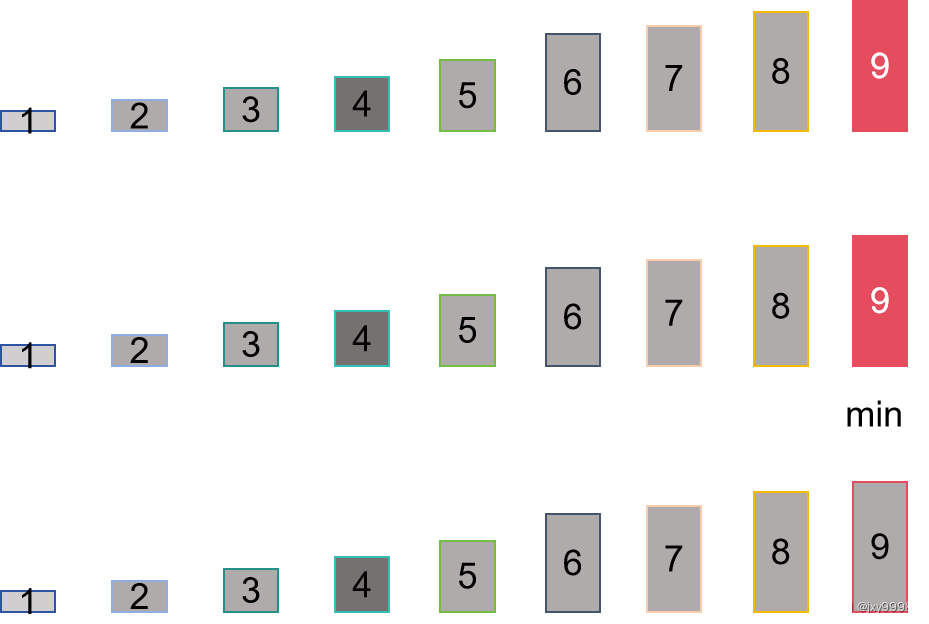

3.分配释放策略

有了这个连接池,下面就可以提供一套自定义的分配、释放策略。当客户请求数据库连接时,首先看连接池中是否有未分配出去的连接。如果存在空闲连接则把连接分配给客户,并作相应处理。具体处理策略,在关键议题中会详述,主要的处理策略就是标记该连接为已分配。若连接池中没有空闲连接,就在已经分配出去的连接中,寻找一个合适的连接给客户,此时该连接在多个客户间复用。

当客户释放数据库连接时,可以根据该连接是否被复用,进行不同的处理。如果连接没有使用者,就放入到连接池中,而不是被关闭。

可以看出,正是这套策略保证了数据库连接的有效复用。

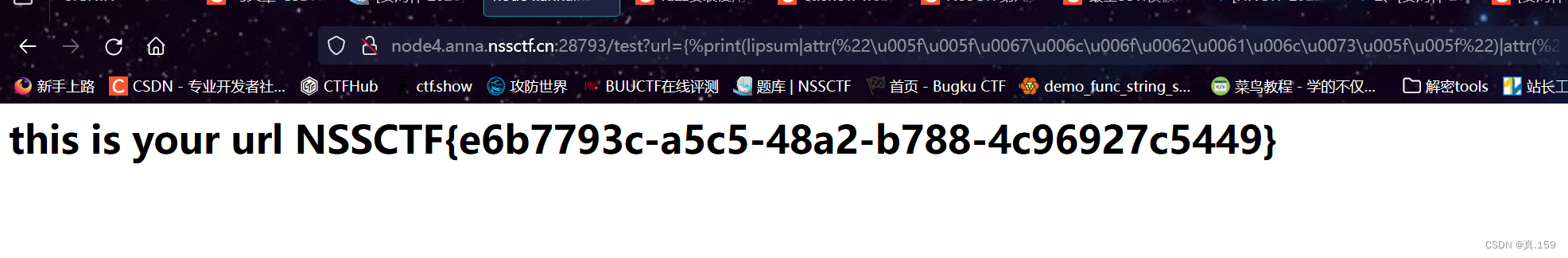

4.数据库连接池示例

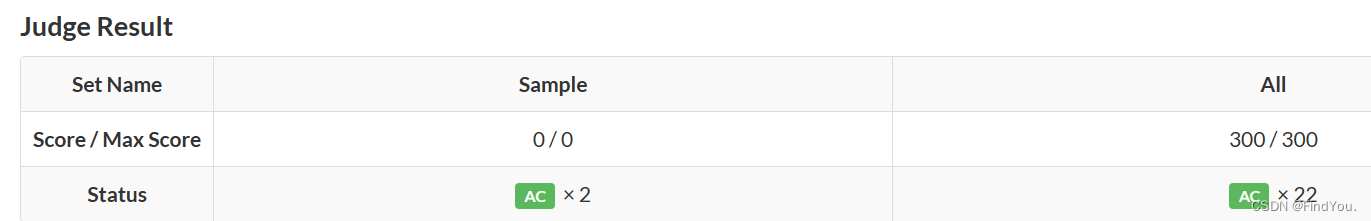

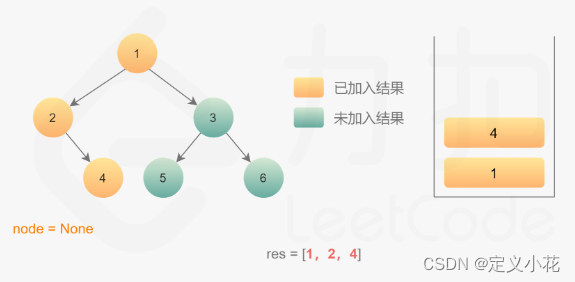

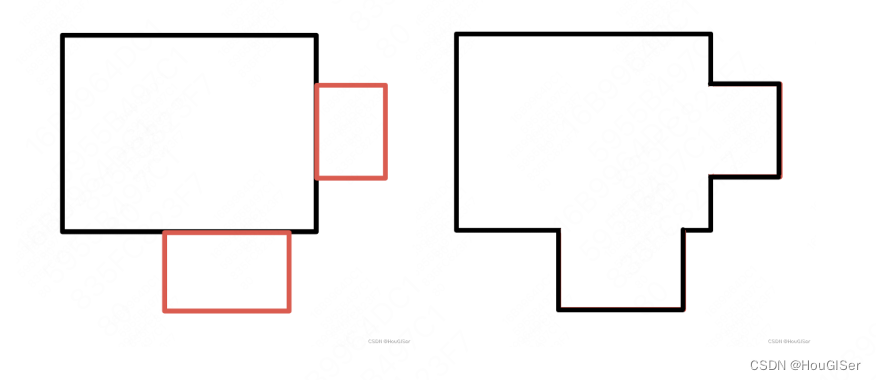

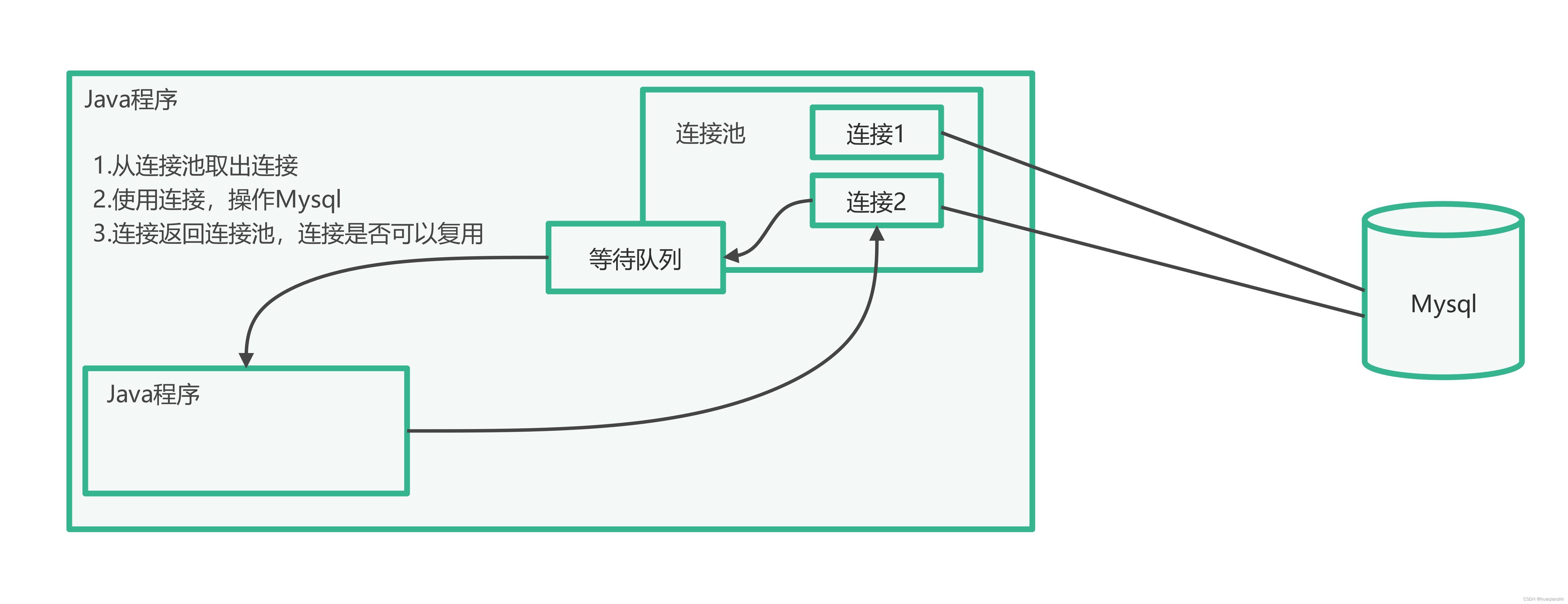

4.1数据库连接池示意图

1) 预先在缓冲池中放入一定数量的连接,当需要建立数据库连接时,只需从“缓冲池”中取出一个,使用完毕后放回去。

2) 数据库连接池负责分配、管理和释放数据库连接,它允许程序重复使用一个现有连接,而不是重新建立一个。

3) 当应用程序连接向连接池请求数量超过最大数量时,这些请求将被加入到等待队列。

当连接池中连接都用完时,会进入等待队列,等待再连接。放回连接是不在引用连接,而不是断掉连接到数据库的线。

4.2数据库连接池种类

4.2数据库连接池种类

开源的免费连接池:

DBCP C3P0 Proxool Druid Jakarta DDConnectionBroker BoneCP

XAPool Primrose SmartPool MiniConnectionPoolManager

商业的中间件连接池:

weblogic的连接池 websphere的连接池